|

||||

|

|

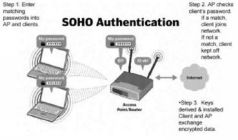

Часть 8. Руководство «сетевика»: Wi-Fi Protected Access (WPA) Глава 1. Все зависит от элементов в уравнении WPA представляет собой подмножество технологий из грядущего стандарта 802.11i, который комитет Wi-Fi Alliance называет WPA2. Комитет Wi-Fi Alliance посвятил WPA целый раздел сайта для продвижения нового стандарта в жизнь. Так что если вам нужна подробная информация из первых рук, то вы знаете, где её найти. Достаточно полезным документом можно назвать презентацию для средств массовой информации, показанную на последней выставке Networld+Interop в апреле. Презентация даёт как подноготную WPA, так и информацию о составляющих элементах технологии. Там же даётся простое «уравнение» расчёта WPA: WPA = 802.1X + EAP + TKIP + MIC То есть WPA является суммой нескольких элементов. Глава 2. Аутентификация пользователя Стандарт WPA использует 802.1x и Расширенный протокол аутентификации (Extensible Authentication Protocol, EAP) в качестве основы для механизма аутентификации. Аутентификация требует, чтобы пользователь предъявил свидетельства/мандат (credentials) того, что ему позволено получать доступ в сеть. Для этого права пользователя проверяются по базе данных зарегистрированных пользователей. Для работы в сети пользователь должен обязательно пройти через механизм аутентификации. База данных и система проверки в больших сетях обычно принадлежат специальному серверу — чаще всего RADIUS. Однако, поскольку применение WPA подразумевается всеми категориями пользователей беспроводных сетей, стандарт имеет упрощённый режим, который не требует использования сложных механизмов. Этот режим называется Pre-Shared Key (WPA-PSK) — при его использовании необходимо ввести один пароль на каждый узел беспроводной сети (точки доступа, беспроводные маршрутизаторы, клиентские адаптеры, мосты). До тех пор, пока пароли совпадают, клиенту будет разрешён доступ в сеть.  Глава 3. Шифрование Несмотря на то, что предшественник WPA, протокол WEP, не имел каких-либо механизмов аутентификации вообще, ненадёжность WEP заключается в криптографической слабости алгоритма шифрования. Как указано в этом прекрасно написанном документе от RSA Security, ключевая проблема WEP кроется в слишком похожих ключах для различных пакетов данных. Части TKIP, MIC и 802.1X уравнения WPA играют свою роль в усилении шифрования данных сетей с WPA. В следующей выдержке из документации Wi-Fi Alliance WPA дан хороший обзор того, как они работают вместе: TKIP увеличивает размер ключа с 40 до 128 бит и заменяет один статический ключ WEP ключами, которые автоматически создаются и распространяются сервером аутентификации. TKIP использует иерархию ключей и методологию управления ключами, которая убирает предсказуемость, использовавшеюся взломщиками для снятия защиты ключа WEP. Для этого TKIP усиливает структуру 802.1X/ EAP. Сервер аутентификации, после принятия мандата пользователя (credential), использует 802.1X для создания уникального основного ключа (двустороннего) для данного сеанса связи. TKIP передаёт этот ключ клиенту и точке доступа, затем настраивает иерархию ключей и систему управления, используя двусторонний ключ для динамического создания ключей шифрования данных, которые используются для шифрования каждого пакета данных, которые передаются по беспроводной сети во время сеанса пользователя. Иерархия ключей TKIP заменяет один статический ключ WEP на примерно 500 миллиардов возможных ключей, которые будут использоваться для шифрования данного пакета данных. Проверка целостности сообщений (Message Integrity Check, MIC) предназначена для предотвращения захвата пакетов данных, изменения их содержимого и повторной пересылки. MIC построена на базе мощной математической функции, которую применяют отправитель и получатель, а затем сравнивают результат. Если он не совпадает, то данные считаются ложными и пакет отбрасывается. С помощью значительного увеличения размера ключей и числа используемых ключей, а также создания механизма проверки целостности, TKIP преумножает сложность декодирования данных в беспроводной сети. TKIP значительно увеличивает силу и сложность беспроводного шифрования, делая процесс вторжения в беспроводную сеть намного более сложным, если не невозможным вообще. Важно отметить, что механизмы шифрования, используемые для WPA и WPA-PSK, являются одинаковыми. Единственное отличие WPA-PSK заключается в том, что там аутентификация производится по какому-либо паролю, а не по мандату пользователя. Некоторые наверняка заметят, что подход с использованием пароля делает WPA-PSK уязвимой для атаки методом подбора, и в чем-то они будут правы. Но мы хотели бы отметить, что WPA-PSK снимает путаницу с ключами WEP, заменяя их целостной и чёткой системой на основе цифробуквенного пароля. И наверняка подобная система пойдёт дальше WEP, поскольку она настолько проста, что люди будут использовать её на самом деле. После того, как вы узнали теорию о работе WPA, давайте перейдём к практике. Глава 4. От теории к практике Модернизация: 11g впереди всехИтак, вас привлекает WPA, и вы желаете внести поддержку этого стандарта в свою беспроводную сеть как можно быстрее! С чего начать? Будь вы «корпоративным» или домашним пользователем, вам необходимо пройти три шага: • Узнать, поддерживает ли ваша точка доступа или беспроводный маршрутизатор WPA, либо к ним появилось соответствующее обновление прошивки. • Узнать, поддерживает ли ваши клиентские адаптеры WPA, либо к ним появились новые драйверы. • Понять, нужно ли вам покупать дополнительное приложение поддержки для вашего беспроводного клиента. Шаги 1 и 2 кажутся простыми, однако для их реализации продукты должны пройти всю эволюционную цепочку. Поскольку большинство производителей сетевого оборудования для OEM и ODM находится на Тайване, эти компании должны первоначально получить и внедрить код от производителей беспроводных чипов, а уже затем выпустить драйверы и прошивки для своих продуктов. Задача отнюдь не мизерная, учитывая, что сегодня по данным Wi-Fi Alliance существует более 700 сертифицированных продуктов, не говоря о сотнях несертифицированных решений. Обновления сначала необходимо выслать компаниям-производителям сетевого оборудования, которые проведут тестирование и (будем надеяться) при успешной работе выложат драйвер для скачивания. По всей видимости, первыми обновление прошивки получат продукты на базе 802.11g. Вряд ли производители будут медлить с выпуском этих продуктов, поскольку они заинтересованы в появлении на полках магазинов последних версий устройств со своей торговой маркой. Однако нам показался удивительным тот факт, что продукты на базе Broadcom, похоже, первыми получат обновление WPA, несмотря на то, что Intersil уже выпустила код WPA своим клиентам в январе для чипсета 11b PRISM 2.5 и в марте для чипсетов 11g GT и 11a/b/g Duette. Модернизация: 11b и прочее…Если первые предложения можно считать каким-либо показателем, то владельцам продуктов 802.11b и a/b следует набраться терпения и ждать появления обновлений WPA. Известно что, на данный момент единственными устройствами 11b с обновлением до WPA являются Cisco 802.11b Aironet 1100 и 11a/b Aironet 1200, клиентская карта Linksys WPC11 Ver3 и линейка 3Com AP8000 Создаём VPN-соединение: маршрутизаторы SMC7004 FW и SMC7004WFWУ многих компаний существует необходимость объединения нескольких территориально разделённых локальных сетей своих подразделений или подключения удалённых пользователей. Если использовать для этого публичную сеть, например Интернет, то неизбежно придётся прибегнуть к технологиям безопасной передачи данных типа VPN. У многих компаний существует необходимость объединения нескольких территориально разделённых локальных сетей своих подразделений или подключения удалённых пользователей. При компактном расположении, конечно, возможно использование собственных или арендованных каналов связи или телефонных линий. Но, вполне очевидно, что оба эти решения будут достаточно дорогими, если расстояние, на котором необходимо установить соединение между сетями или между клиентом и сетью, велико, например, если вам, находясь на том же IDF в России, нужно получить доступ к своей локальной сети, расположенной в Калифорнии. При использовании телефонной сети вам придётся оплачивать огромные счета за международные телефонные разговоры, а скорость телефонного подключения будет, к тому же, довольно низкой. А для объединения двух офисов, находящихся на разных континентах, при помощи собственного кабеля вам потребуется огромная сумма. Одним из способов снижения затрат на передачу данных являются технологии «Виртуальных частных сетей», или VPN (Virtual Private Network). Технологии VPN позволяют использовать общедоступные сети в качестве надёжного и недорогого транспорта для ваших данных, обеспечивая при этом их защиту. В случае использования VPN все затраты сводятся к оплате доступа к Интернету, что существенно дешевле междугородных и международных звонков, и, естественно, дешевле организации физического канала. Подключившись к Интернету, вы устанавливаете соединение с удалённым шлюзом VPN и используете полученный канал для обмена данными. Одной из существующих проблем в данном случае является то, что данные передаются по общим сетям и могут быть перехвачены злоумышленниками, поэтому особое внимание уделяется безопасности таких каналов. Естественно, при разработке технологии VPN были предприняты меры для надёжной защиты трафика, как от просмотра, так и от подмены. При установлении VPN-соединения создаётся так называемый туннель, или логический путь, по которому передаются данные. Конечно же, данные не передаются по туннелю в открытом виде, ибо любые данные, передаваемые по общей сети, можно перехватить. Для того чтобы защитить информацию от попадания к злоумышленнику, используется шифрование — при отправке исходные данные зашифровываются, а затем передаются. При достижении конечной точки соединения происходит обратный процесс, и вновь появляется исходный пакет в первоначальном виде. Таким образом, в публичную сеть данные в незашифрованном виде не передаются.  VPN-соединение с удалённой машиной представляет собой обычное соединение «точка-точка», поэтому все промежуточные сетевые устройства, через которые проходит туннель, для конечного пользователя не заметны. Вариант реализации на базе маршрутизаторов SMCКомпания SMC Networks, производитель уже достаточно хорошо знакомого нашему читателю оборудования для сетей, производит достаточно много. Давайте обратимся именно к тем возможностям сетевого оборудования, которые становятся все актуальнее с каждым днём, а именно, к возможностям создания защищённых туннелей VPN. VPN на базе PPTPPPTP (Point-to-Point Tunneling Protocol) — один из протоколов, используемых для создания виртуальных частных сетей (VPN) на основе сетей TCP/IP. Этот протокол был разработан в результате совместных трудов компаний Microsoft, Ascend Communications, 3Com/Primary Access, US Robotics и ECI-Telematics, которые ставили перед собой целью разработку стандартного протокола защищённого канала. Однако стоит отметить, что PPTP в качестве стандарта так и не был принят, что, в свою очередь, связано с параллельной разработкой другими компаниями во главе с Cisco подобного протокола, носившего название L2F (Layer Two Forwarding). L2F тоже постигла участь PPTP — он не был принят. Но был создан протокол L2TP (Layer Two Tunneling Protocol), объединивший в себе PPTP и L2F. Однако PPTP, благодаря стараниям компании Microsoft, получил достаточно широкое распространение. Отметим, что операционные системы компании Microsoft имеют встроенный клиент PPTP, настройка которого не вызывает никаких сложностей. Данный протокол позволяет создавать виртуальные частные сети на основе общедоступных сетей TCP/IP, например Интернета. PPTP осуществляет туннелирование, инкапсулируя данные протокола IP внутри дейтаграмм PPP. Таким образом, пользователи могут запускать программы, работающие с конкретными сетевыми протоколами через установленное соединение. Туннельные серверы выполняют все необходимое для обеспечения защиты передаваемых данных, обеспечивая безопасную их передачу. VPN на базе IPSecIPSec (Internet Protocol Security) — ещё один протокол, или даже система стандартов, направленная на установление и поддержание защищённого канала для передачи данных. IPSec предусматривает аутентификацию при установлении канала, шифрование передаваемых данных и распространение секретных ключей, необходимых для работы протоколов аутентификации и шифрования. Средства IPSec реализуют защиту содержимого пакетов IP, а также защиту от сетевых атак путём фильтрации пакетов и использования только надёжных соединений. В разработке принимали активное участие такие компании, как Microsoft и Cisco Systems. Для аутентификации источника данных и для обеспечения целостности пакетов здесь используется протокол AH (Authentication Header). Также шифрование, аутентификация и целостность передаваемых данных обеспечиваются средствами протокола ESP (Encapsulation Security Payload). Протокол IKE (Internet Key Exchange) используется для определения способа инициализации защищённого канала, кроме того, IKE определяет процедуры обмена и управления секретными ключами соединения. Шифрование в IPSec может обеспечиваться любым алгоритмом симметричного шифрования. Из ограничений IPSec можно отметить, что он работает только в том случае, если передача данных на сетевом уровне обеспечивается средствами протокола IP, то есть в случае использования другого протокола сетевого уровня, например IPX, воспользоваться средствами IPSec будет невозможно. Конечно, это уже не актуально в связи с повсеместным распространением IP сегодня. Кроме того, всегда есть возможность совместного использования шифрования IPSec с тунеллированием L2TP. У IPSec возможны два режима работы: транспортный (для передачи пакета по сети используется оригинальный заголовок) и туннельный (исходный пакет помещается в новый пакет, в теле которого он и передаётся по сети). Данный протокол позволяет создавать многопротокольные виртуальные частные сети на основе общедоступных TCP/IP-сетей, например Интернета. PPTP осуществляет туннелирование, инкапсулируя данные протоколов IP и IPX внутри дейтаграмм PPP. Таким образом, пользователи могут запускать программы, работающие с конкретными сетевыми протоколами через установленное соединение. Туннельные серверы выполняют все необходимое для обеспечения защиты передаваемых данных, обеспечивая безопасную их передачу. Глава 5. Различное оборудование Существуют многочисленные конфигурации беспроводных сетей, предусматривающие использование различного оборудования. В случае с настольным компьютером вы можете использовать внешний Wi-Fi модуль, подключающийся по интерфейсу USB. Модули очень просты в установке. Если же у вас ноутбук — то приобретите Wi-Fi карту в PCMCIA-формате. Для улучшения связи при работе нескольких пользователей или когда вам нужно подключить беспроводную сеть к кабельной сети, лучшим вариантом станет использование точки доступа. Функционально она аналогична сетевому коммутатору или концентратору. Два режима работыКак и в кабельной сети, беспроводная сеть имеет два режима работы. Режим Ad HocДанный режим предусматривает соединение карт клиентов по принципу «точка-точка» (point-to-point, P2P). В этом режиме каждый компьютер может связываться с любым другим компьютером в сети. Такой режим работы называется Ad Hoc, он обладает как своими преимуществами, так и недостатками.  Основное преимущество — быстрая и дешёвая установка. Все, что вам нужно для организации такой сети, — оснастить каждую станцию (настольный компьютер или ноутбук) своей беспроводной карточкой или Wi-Fi модулем. Как только вы завершите конфигурацию, все станции смогут связываться друг с другом. Второе преимущество заключается в возможности располагать компьютеры на значительном расстоянии друг от друга — в результате мы получаем увеличенную зону действия сети. Если компьютер A удалён от компьютера C на 300 метров, вы можете установить между ними компьютер B, и все три компьютера смогут связываться между собой. Обратной стороной медали является то, что компьютер B не будет работать, если связь между A и C прервётся. Режим Ad Hoc рекомендуется для сетей, содержащих не более восьми машин. Подобная конфигурация обеспечит достаточную пропускную способность для всех типов игр. Режим точки доступаЕсли в вашей сети располагается больше восьми компьютеров, и все они находятся в ограниченном пространстве, скажем, в 200 квадратных метров, вам потребуется точка доступа. Она позволит вам осуществлять несколько функций, например, централизовать связь между всеми компьютерами, то есть работать как концентратор, или соединить вашу проводную и беспроводную сеть. Кроме того, в проводной и беспроводной сети точка доступа может работать как Интернет-маршрутизатор, то есть раздавать по сети соединение с Интернетом. Обычно такая опция ограничена использованием широкополосного подключения к Интернету, типа кабельного или ADSL. Беспроводные маршрутизаторы выпускаются в различных версиях. Например, существует беспроводный маршрутизатор с портом Ethernet. Однако подобные устройства отличаются от автономных маршрутизаторов, которые управляют USB модемом по ADSL линии, так что для подобных соединений вам понадобится беспроводный маршрутизатор с встроенным ADSL модемом. Что касается России, то здесь необходимо выбирать модель с модемным или ISDN соединением. В любом случае маршрутизатор работает как точка доступа в сети WiFi. Глава 6. Беспроводные маршрутизаторы Связующее звеноСовсем не сложно описать идеальную точку доступа WLAN с встроенным маршрутизатором (по совместительству являющимся DSL или кабельным модемом) — просто возьмите лучшее от продуктов Lan-com, Netgear и Samsung. На практике, однако, идеал не так легко достижим. Точка доступа Netgear обеспечивает максимальную пропускную способность, в то время как продукцию Samsung легче всего конфигурировать. Netgear FM-144P ближе всего подходит к званию идеального продукта «все в одном». Он показывает высокую среднюю пропускную способность в 497 кбайт/с (измеряется при хорошей связи без шифровки данных), устройство легко в управлении и имеет несколько полезных функций. Netgear включает в себя сервер печати, равно как и 4-портовый коммутатор. Идеальная комбинация: DSL/кабельный модем и WLANЕсли вы желаете установить высокоскоростное соединение с Интернетом, то вам понадобится кабельный или DSL модем. В зависимости от вашего места жительства, вы можете выбрать любой из двух вариантов. DSL зависит от расстояния до телефонной станции, в то время как кабельный модем — от расстояния до центра кабельного телевидения, который предоставляет эту услугу. Если кабельный модем в большинстве случаев обеспечивает большую скорость и производительность по сравнению с DSL, на практике он может оказаться не столь хорошим, поскольку кабельный модем использует принцип разделяемой пропускной способности, в то время как DSL предусматривает персональное выделенное соединение. Именно эти две технологии доминируют на рынке высокоскоростного доступа в Интернет в Северной Америке. В Европе все по-другому, там более популярны ISDN и DSL. Возможность раздавать ваше соединение с Интернетом на другие компьютеры зависит не только маршрутизатора, но и от провайдера. Некоторые провайдеры не позволяют использовать подобные продукты. Перед выбором таких устройств для подключения к вашему DSL/кабельному модему, лучше проверить ваш договор с провайдером на предмет разрешения их использования. Если вы желаете подключиться по DSL или кабельному модему в США, то вам могут помочь ресурсы типа http://www.2wire.com или http://www.dslreports.com. Если вам нужно разделять ваше DSL/кабельное соединение с Интернетом между несколькими компьютерами, то вам понадобится DSL/кабельный маршрутизатор. Это устройство скорее не является полноценным маршрутизатором, который обеспечивает прямой доступ в Интернет нескольким компьютерам. DSL/кабельный маршрутизатор использует трансляцию адресов NAT для обеспечения одновременного доступа нескольких компьютеров в Интернет. Важно заметить, что несмотря на весь маркетинг, эти устройства не являются настоящими брандмауэрами, скорее это нечто большее, чем коробка с NAT. Настоящие брандмауэры обеспечивают большую гибкость и функциональность, нежели стандартные NAT маршрутизаторы. И хотя NAT маршрутизаторы гарантируют вполне приемлемую защиту, им не хватает возможности определения атак, фильтрации содержания и различных опций по отчётам, которые мы видим в соответствующих продуктах уровня корпорации. (Впрочем, подобное утверждение тоже не постоянно — появляются новые NAT маршрутизаторы, обладающие все большим набором функций, унаследованных из корпоративного рынка). Если вы желаете составить себе более полное впечатление о различиях, то можете посетить сайт Sonic Wall. В зависимости от ваших потребностей, в большинстве случае вам хватит простейшего NAT, он действительно обеспечивает дополнительный уровень защиты, но не стоит на него всецело полагаться. Впрочем, даже небольшая защита лучше, чем никакая, поэтому рекомендую использовать NAT маршрутизаторы даже для подключения одного компьютера к Интернету. Прокладка кабельной Ethernet сети для подсоединения компьютеров к DSL/кабельному маршрутизатору довольно трудоёмка, да и отнимает много времени. Для многих покупателей DSL/кабельных маршрутизаторов подобные усилия излишни, но в зависимости от ваших потребностей и от числа компьютеров, стандартное кабельное решение бывает эффективнее. К примеру, если вы часто играете по сети, то проводной вариант даст вам большую пропускную способность, которая явно не станет лишней. Многие пользователи выбирают смесь проводных и беспроводных решений для своих домашних сетей, но все, опять же, зависит от ваших задач. В описанной выше ситуации, или если у вас уже есть проводной DSL/кабельный маршрутизатор, вам будет лучше докупить беспроводную точку доступа. Точка доступа обеспечивает вас беспроводным подключением к вашей проводной сети. Но при этом вы идёте на определённые жертвы: у точки доступа, в отличие от беспроводного маршрутизатора, нет функции трансляции сетевых адресов. Впрочем, все зависит от конкретной ситуации — строите ли вы новую сеть или модернизируете старую, — вам могут понадобиться различные устройства. Беспроводные LAN (WLAN) часто оказываются идеальным решением, они дают гибкость, которую другим путём вы не получите. Стандарт 802.11b обеспечивает теоретическую пропускную способность 11 Мбит/с, и отнюдь не ограничивает пропускную способность DSL/ка-бельного маршрутизатора в 768 кбит/с. Конечно, такая пропускная способность не идёт ни в какое сравнение со 100 Мбит/с Ethernet, особенно если вы будете копировать большое количество данных на файл-сервер, подключённый к точке доступа WLAN. Однако новые продукты, только начинающие появляться на полках магазинов, предлагают большее. Сегодня стандартом де-факто для беспроводных сетей стал 802.11b, и если вам нужна обратная совместимость, вам нужно приобрести двойную a/b точку доступа или дождаться выпуска 802.11g, который будет поддерживать 802.11b, равно как и обеспечивать 54 Мбит/с 802.11g (заявленные 72 Мбит/с по стандарту 802.11a можно скорее отнести к области фантастики, нежели реальности). Однако 802.11g пока ещё только на горизонте. Неизвестно, когда он появится, однако он наверняка станет самым лучшим из всех беспроводных решений, и его действительно стоит подождать. Но не будем заглядывать в будущее. Некоторые производители уже предлагают 802.11a продукты (равно как и выходят на шаг вперёд, анонсировав комбинацию A/B), но они являются более дорогими по сравнению с 802.11b и работают на других частотах. Устройства с 802.11b существуют на рынке уже долгое время. На сегодняшний момент для достижения высокой пропускной способности 802.11a вам необходимо находиться на близком расстоянии от точки доступа и соблюдать условие прямой видимости, без всяких препятствий типа стен или дверей. Так что для максимального отношения цена/производительность и для будущей совместимости лучше вам сделать свой выбор именно на 802.11b. Комбинация DSL/кабельный маршрутизатор и беспроводная точка доступа — вариант очень и очень неплохой. Мало того, что при этом вам не нужно соединять маршрутизатор и точку доступа кабелем, подобное интегрированное решение будет экономить ваши средства. БезопасностьПочему же мы до сих пор слышим много нареканий по поводу безопасности беспроводных соединений? Вопросы безопасности постоянно возникают вокруг стандарта 802.11b. Они действительно имеют под собой почву, но в конечном итоге безопасность зависит от пользователя. Беспроводные сети следует устанавливать с учётом тех же условий безопасности, которые используются для создания защищённых локальных сетей и dial-up доступа. Изначально в стандарте IEEE 802.11 предусматривалась реализация протокола безопасности WEP (Wired Equivalent Privacy). С самого начала целью внедрения WEP было достижение того же уровня безопасности, который обеспечивается в традиционной проводной локальной сети. Ваша традиционная проводная локальная сеть уже обладает некоторыми механизмами защиты — вы можете контролировать точки доступа в неё внутри здания. Однако беспроводные сигналы способны проникать сквозь стены, так что обычные физические границы здесь не работают. Для обеспечения уровня физических ограничений обычной проводной сети в стандарт 802.11 было добавлено шифрование WEP. Однако самая большая опасность беспроводных сетей состоит в том, что пользователи часто предпочитают не использовать вообще никакой защиты. В беспроводных сетях необходимо применять WEP, являющийся первой линией защиты. Однако многие пользователи работают открыто без всякой защиты, что подобно раскрытой двери в квартиру — «заходи, кто хочешь, бери, что хочешь». Во многих случаях WEP отпугнёт потенциального взломщика, но если ваши данные вам дороги, то вам придётся обратиться к более надёжным и безопасным решениям. Специалисты THG выдвигают семь рекомендаций: • Регулярно проверяйте сайт поставщика насчёт появления обновлений для ваших беспроводных устройств. Применяйте обновления, обновляйте прошивку вашего устройства. Не следует считать, что купленное устройство обладает самой свежей прошивкой. • Включите WEP и повысьте его безопасность с помощью изменения ключа по умолчанию. Затем регулярно меняйте ключ WEP. Никогда не работайте с беспроводной точкой доступа или беспроводным маршрутизатором без использования WEP. Конечно, если вам важны данные, передающиеся по вашей сети. • Защита дисков и папок на вашем компьютере с помощью паролей сможет добавить ещё один уровень безопасности. • Измените SSID по умолчанию на что-нибудь иное. • Используйте сеансовые ключи, если ваш продукт их поддерживает. • Используйте фильтрацию по MAC-адресам, если ваш продукт поддерживает такую возможность. Блокировка маршрутизатора на работу только с определёнными MAC-адресами дополняет защиту от несанкционированного доступа. • Используйте VPN. Хотя для этого может потребоваться VPN сервер (или устройство, работающее как VPN сервер), VPN клиент уже включён в состав Windows 98SE, Windows 2000 и Windows XP. • Помните, если данные в вашей сети требуют более высокого уровня защиты, то вам следует внедрить дополнительные меры безопасности типа доступа на основе RADIUS или Kerberos, шифровки информации, защиты паролей, аутентификации пользователя, VPN, SSL и брандмауэра. Вы можете интегрировать решение 802.11b в большинство других проверенных и безопасных решений. Знакомимся с устройствамиДля успешного подключения к DSL сети в большинстве случаев вам необходим DSL/кабельный маршрутизатор, поддерживающий PPPoE (протокол точка-точка по Ethernet). Ни одно из рассмотренных устройств не имеет каких-либо проблем с подключением. Они соединяются за несколько секунд. В дополнение к PPPoE, некоторые маршрутизаторы также могли работать с другими протоколами типа PPTP (туннельный протокол точка-точка), поддержка которого требуется для некоторых DSL/кабельных провайдеров. Важным фактором при оценке производительности WLAN является измерение дальности. Я находил максимальную дистанцию (точка-точка) между точкой доступа и устройством, при котором происходила устойчивая передача данных. Каждое тестируемое устройство подключалось в другой комнате, и между точкой доступа и устройством находилось, по крайней мере, две стены и дверь. Поскольку планировка каждого дома или офиса индивидуальна, полученные данные по расстояниям будут не всегда соответствовать действительности. Однако поскольку тестировались все беспроводные маршрутизаторы в равных условиях, то можно считать сравнение достоверным. Методика тестированияЯ постарался создать тестовое окружение для беспроводной точки доступа WLAN максимально близко к типичному офисному окружению. Точка доступа подключалась через 10/100 Мбит/с коммутатор HP к DHCP и файловому серверу, на котором работал Red Hat Linux 7.3. При передаче данных использовался стек протоколов TCP/IP. Клиентом был ноутбук Dell Inspirion 2650 с Windows XP. Что касается беспроводной PC Card, то использовалась модель того же производителя, чья точка доступа проходила тестирование. Для оценки дружественности к пользователю беспроводных точек доступа, сначала конфигурировась точка доступа по интерфейсу WLAN. Если процедура конфигурации требовала Ethernet или подключения к последовательному порту, то соответственно эргономика снижалась. Особое внимание было уделено дружественности самой процедуры настройки. Как только установка была закончена, далее начиналась провека максимальной пропускной способности при передаче данных. Для этого копировался (при идеальных беспроводных условиях) 100 Мб файл и 520 Мб каталог, содержащий несколько тысяч отдельных файлов на файловый сервер. Тест проводился три раза в обоих направлениях — от ноутбука на сервер и наоборот. Одна серия тестов была проведена с включённым WEP (Wired-Equivalent-Privacy) шифрованием и одна — с выключенным. Все протестированные продукты поддерживали максимальный уровень шифрования — 128 бит. Важный тестовый критерий — дальность работы и функциональностьЧтобы проверить дальность, нужно поместить точку доступа в одно и то же место, а затем передвигать клиента за поле действия WLAN. При тестировании использовался тот же 100 Мб файл для проверки стабильности связи с шифрованием и без него. Не менее важна и функциональность. Сколько существует способов конфигурации точки доступа (веб-браузер, собственные программы); имеет ли устройство порт для внешней антенны или для коммутатора и т.д. Глава 7. Беспроводные устройства: как сделать правильный выбор Вроде одно и то же, да не совсемВ условиях жёсткого ограничения ресурсов создатели каждой из платформ умудрились вместить в неё огромное число функций и каждая из них имеет полнофункциональную среду ОС, обладающую такими характеристиками, как мультизадачность, управление памятью и полный набор средств для разработки сторонних приложений. Все платформы обеспечивают безопасность, главным образом используя средства VPN, и поддерживают самые распространённые технологии беспроводных сетей, в частности IrDA и Bluetooth (для личного использования) и CDMA 2000 1X и GSM/GPRS (в глобальных сетях). При этом многие из них поддерживают беспроводные сети Wi-Fi. Все платформы снабжены встроенными средствами органайзера и работают с наиболее популярными системами обмена сообщениями — SMS и MMS. Каждая из платформ работает с ведущими почтовыми системами, например с Microsoft Exchange, Lotus Notes, и с протоколами Интернет IMAP и POP3. У всех у них имеются отвечающие условиям компактного отображения браузеры WML (Wireless Markup Language) и HTML, и все они способны обеспечить сетевое взаимодействие по TCP/ IP. И наконец, ведущие поставщики ПО, например IBM и Oracle, уже переносят свои корпоративные приложения на каждую из этих платформ. Различия между платформами, а иногда и продуктами внутри семейства диктуются тем, как предполагается использовать соответствующее устройство — преимущественно в качестве телефона или же портативного компьютера. Мало вероятно, чтобы комбинированный агрегат «телефон-КПК» столь же хорошо справлялся с конкретной задачей, как и соответствующее специализированное устройство. Кроме того, каждая из платформ имеет уникальный пользовательский интерфейс и реализует свой подход к обеспечению безопасности. Так, компания RIM разработала собственную модель сквозного обеспечения безопасности, PalmSource и Symbian используют VPN-средства третьих фирм, а Microsoft включила в список поддерживаемых протоколов PPTP и L2TP/IPsec VPN. И хотя поддержку Java обеспечивают все платформы, но фирма Symbian предлагает ещё и программные интерфейсы MIDP 2.0 и Personal Java 1.1.1a. Как и следовало ожидать, платформы Microsoft, предоставляют наиболее сильную поддержку для.Net, хотя пользователям доступны и средства от третьих фирм, если они хотят работать в средах программирования Microsoft — OLE,.Net и Visual Basic. Различия наблюдаются и в браузерах, в части форматирования и представления сложных страниц, в результате для просмотра некоего контента одно устройство может оказаться значительно удобнее, чем его конкуренты. Ещё одна отличительная черта — поддерживаемые беспроводные сети. Ранее существовала тенденция, согласно которой карманные ПК поддерживали Wi-Fi или сотовую связь, а смартфоны — сотовую связь, но сейчас все большее число смартфонов поддерживают и Wi-Fi. Что же касается тенденций в пользовательских предпочтениях платформ, то, по результатам опросов наших читателей, при оценочной шкале от 1 до 7 взвешенная средняя оценка для всех платформ составила от 3 до 5 без явных победителей и проигравших. Если расставить их по порядку от большего к меньшему, то список предпочтений будет выглядеть так: Microsoft Pocket PC, Palm OS, RIM Blackberry, Linux, Microsoft SmartPhone и Symbian. Большинство читателей предпочитают КПК. Относительно характеристик, которые корпоративный пользователь считает самыми важными, можно сказать, что превыше всего ценится система безопасности. ФаворитыЭтот рынок просто ещё «не дозрел», чтобы объявить единственного победителя. Нас отделяют годы от того времени, когда какая-либо из платформ станет по-настоящему «массовой». Хотя все они реализованы на хорошем уровне, но в долгосрочной перспективе вряд ли стоит ожидать, что рынок будет поддерживать более одной-двух из них. Телефонные коммуникации: Symbian. В платформе Symbian основной упор сделан на сильные функции телефонии и на интеграцию их с обработкой данных. Учитывая, что главная «движущая сила» этой платформы — компания Nokia является ведущим производителем мобильных телефонов в мире, неудивительно, что самые продаваемые смартфоны базируются на Symbian. Лицензиаты Symbian поставляют по всему миру большой ассортимент разнообразных устройств, включая телефоны с обычной тастатурой и вводом данных с помощью пера, а также телефоны, снабжённые стандартной алфавитно-цифровой клавиатурой Qwerty. Электронная почта: RIM. Платформа RIM доказывает, что для успеха в сфере мобильных беспроводных коммуникаций модель настольной системы не годится. Тут необходимо полностью переосмыслить сам процесс работы людей с данными, с чем RIM справилась просто превосходно. Мобильная передача данных: Microsoft и PalmSource. Для мобильной передачи общецелевых данных компания PalmSource разработала самый лучший на данный момент КПК с функциями телефона — Treo 600. Он может использовать огромную базу инсталлированных приложений Palm, которая практически гарантирует, что найдётся «готовое к употреблению» приложение, подходящее для ваших нужд. Со своей стороны Microsoft обеспечивает самую мощную и гибкую операционную среду — Windows Mobile и сильную поддержку корпоративных пользователей, особенно тех, чья рабочая среда базируется на продукции этой компании. Кроме того, ОС от Microsoft обладает самыми сильными сетевыми средствами. Palm и Microsoft перенесли «поле битвы» на рынок мобильных телефонов, где им придётся отныне соперничать и с Symbian. Все платформы LinuxСамая последняя версия этой ОС для встроенных систем, т.е. для КПК и телефонов, имеет номер 2.6. Это мощная ОС с расширенными средствами обеспечения производительности в реальном времени, гибким вводом-выводом и поддержкой микроконтроллеров и больших объёмов памяти. Хотя доля Linux на этом рынке пока ничтожно мала, со временем эта ОС может стать на нем основной, особенно когда аппаратные платформы нарастят свою вычислительную мощь и если ей окажут предпочтение поставщики мобильных телефонов. Пока же одним из немногих производителей, поставляющих смартфоны на базе Linux, является компания Motorola. Карманный компьютер Zaurus PDA фирмы Sharp также использует Linux, однако для беспроводной связи ему требуется модем. Когда Linux завоюет большую долю серверного рынка, мобильные Linux-устройства смогут обеспечить «бесшовный» доступ к серверным данным и более комфортную среду разработки для самих организаций и независимых поставщиков ПО. Кто станет движущей силой данного рынка — поставщики мобильных телефонов, такие, как Motorola, или поставщики Linux, вроде Red Hat, — покажет время. MicrosoftУже не один год Microsoft, используя платформу Windows CE, ведёт планомерное наступление на рынок КПК, медленно оттесняя с завоёванных позиций Palm. Сейчас Windows CE разделилась на две базовые версии: Pocket PC для КПК, и Windows SmartPhone для мобильных телефонов высокого класса. Обе они являются составной частью того, что Microsoft называет Windows Mobile. Pocket PC, в свою очередь, подразделяется ещё на две версии — для обычных КПК и для КПК с функциями мобильного телефона. Последняя именуется Pocket PC Phone Edition. Что касается устройств, поддерживающих платформу Microsoft, то здесь доминирует компания Hewlett-Packard (HP) со своей линией продуктов iPAQ. HP поставляет также Wi-Fi и Bluetooth-версии, но собственно телефонов в её линии пока нет. В число поставщиков устройств, работающих под управлением Pocket PC Phone Edition, входят компании Audiovox, Hitachi и Samsung. Другая платформа Microsoft — Windows SmartPhone пока не получила широкой поддержки со стороны производителей телефонов, но некоторые модели с этой ОС уже начинают поставляться на рынок в значительных объёмах, как, например, MPx200, распространением которой занимается AT&T Wireless. Этот телефон обладает почти теми же средствами, что и Pocket PC, но предполагается, что человек сможет работать с ним одной рукой, и для ввода данных в нем используется телефонная тастатура, а не перо. Для всех платформ, входящих в серию Windows Mobile, Microsoft обеспечивает мощные средства разработки и обещает пользователям тесную интеграцию со своими информационными системами. Хотя число сторонних поставщиков для них меньше, чем для Palm, Microsoft упоминает о тысячах внутренних корпоративных приложений, созданных самими компаниями для её мобильных платформ. Если и вы захотите разработать такое приложение, Microsoft предлагает вам на выбор три подхода: Embedded Visual C++; разработка в среде.Net Compact Framework — «мобильной» версии платформы.Net и, наконец, инструментарий для web-разработки. Кроме того, можно воспользоваться версией J2ME языка Java с программным интерфейсом MIDP1.0. Платформа Windows Mobile поддерживает почтовые протоколы Microsoft и стандартные почтовые протоколы. Поддержка служб обмена сообщениями включает EMS, SMS, MMS, IM и WAP поверх SMS. Имеется также доволно удобный браузер. Windows Mobile поддерживает множество протоколов беспроводных сетей, включая CDMA 1X, GPRS, Wi-Fi, IR и Bluetooth. С изначальной поддержкой IPsec, L2TP и IPPTP, а также с 13 независимыми поставщиками продуктов VPN-предложение от Microsoft сильнее, чем у любого из её конкурентов. Но, хотя платформа Pocket PC хорошо подходит для КПК, в индустрии средств беспроводной связи испытывают некоторые опасения по поводу доминирования Microsoft в этой области. Этим и объясняется, почему Nokia, Sony Ericsson и Siemens объединились в использовании платформы Symbian для смартфонов. Впрочем, невзирая на все сопротивление телефоны под управлением Windows SmartPhone уже появились на рынке и на подходе их новые модели. PalmSourceХотя родоначальником концепции планшетных компьютеров является не компания Palm, а Apple с её разработкой Newton, именно Palm сделала её успешной и по-прежнему доминирует на этом рынке. Сейчас компания поделена на две — PalmSource, которая занимается поставкой ОС, и PalmOne, отвечающая за устройства. Несмотря на резкий первоначальный рост, рынок КПК сейчас замер на уровне примерно 10 млн устройств в год, и Palm, как и все прочие поставщики, сосредоточила свои усилия на беспроводных платформах, в том числе на тех из них, которые поддерживают Wi-Fi, например Tungsten T, и сотовую связь, в частности Treo 300, 400 и 600. Линия Treo была разработана компанией Handspring, которую Palm недавно приобрела. Любопытно, что когда-то её основали «перебежчики» из Palm. И хотя уровень продаж Treo 300 и 400 не слишком впечатляющий, похоже, что эти устройства смогут составить серьёзную конкуренцию своим аналогам на рынке смартфонов. Особую силу позициям Palm придаёт огромное число приложений, доступных для её платформы. Кроме того, у неё много преданных сторонников среди пользователей КПК, которые и при выборе беспроводной платформы будут тяготеть к продукции Palm. Palm заявляет о более 20 тыс. наименований ПО для своей платформы. Это больше, чем у любой другой мобильной платформы. Звучит правдоподобно, принимая во внимание давнюю успешную историю карманных компьютеров Palm. Однако все же стоит заблаговременно узнать, предлагаются ли сейчас нужные вам приложения. Кроме того, написанные для предыдущих версий ОС приложения не всегда работают под новыми её версиями. В этом случае вам помогут разнообразные средства разработки Palm, включая языки C, C++, подходы с использованием экранных форм, средств Java (J2ME и MIDP 1.0) и Visual Basic. Платформа Palm поддерживает все основные протоколы электронной почты и обмена сообщениями и снабжена отвечающим всем требованиям браузером. Шестнадцать производителей оборудования поставляют 46 различных устройств Palm, но лишь часть из них широкодоступны. Три отдельных VPN-решения предлагаются сторонними компаниями. Беспроводная поддержка включает в себя CDMA 2000 1X, GPRS/EDGE, UMTS/WCDMA, Wi-Fi, IR и Bluetooth. В модели Treo 600 используется Palm OS 5. И компания уже объявила о том, что готова следующая версия её ОС, получившая название Cobalt. Она полностью переписана и обеспечивает такие возможности, как мультизадачность, многопоточность, защита памяти, поддержка больших объёмов памяти и больших экранов, средства безопасности, соответствующие промышленному стандарту, плюс связующие среды framework для коммуникаций и мультимедиа, способные справляться со множеством соединений одновременно. PalmSource также выпустила усовершенствованную версию OS 5 под названием Garnet, снабжённую стандартной поддержкой широкого диапазона разрешений экрана, динамичной областью ввода данных, усовершенствованными средствами сетевых коммуникаций и Bluetooth. Судя по всему, на рынке будут предложены обе версии данной ОС, причём Cobalt рассчитано на продукты более высокого класса, а Garnet — на устройства массового рынка и обе они могут использоваться в сетях беспроводной связи. Research In MotionСамым успешным поставщиком средств для беспроводной доставки данных стала компания RIM со своей линией продуктов Blackberry. Когда-то это были всего лишь технические «игрушки» размером с пейджер, теперь же RIM предлагает устройства размером с КПК, с цветными экранами и функциональностью мобильных телефонов. Секрет популярности продуктов компании RIM заключается в том, что она предлагает полнофункциональную систему обмена сообщениями, включающую устройство, ставшее пионером среди мини-клавиатур (типа thumb keyboard), управление электропитанием, позволяющее получать сообщения без необходимости держать устройство постоянно включённым, хороший почтовый клиент и шлюз к корпоративным почтовым системам. В результате получилась простая в работе мобильная почтовая система, обеспечивающая автоматическую доставку сообщений электронной почты пользователям методом «выталкивания» (push). В качестве альтернативы можно использовать и механизмы опроса почтового сервера, они хоть и работают, но не так удобны. RIM перечислила 125 сторонних поставщиков приложений, входящих в её программу ISV Alliance (Альянс независимых поставщиков ПО). Это несколько меньше, чем у конкурентов, ведь компания только недавно открыла свою платформу для приложений третьих фирм. Опции разработки включают Java, браузерный подход и C++, причём средства разработки предлагают пять поставщиков. Самая сильная составляющая платформы RIM — электронная почта, снабжённая поддержкой всех основных почтовых протоколов. Браузер поддерживает HTML и WML, что позволяет использовать его как клиент для приложений, разработанных на языках C++ и Java. Компания RIM выпускает 15 версий своего устройства. Что касается безопасности, то здесь вместо поддержки стандартных VPN-служб RIM предлагает свою собственную сквозную модель безопасности, требующую добавления в корпоративную среду сервера Blackberry. В число поддерживаемых беспроводных сетей входят как традиционные пакетные сети (DataTAC и Mobitex), так и новые сотовые (CDMA 1X, GSM/GPRS, Nextel IDEN). Остаётся вопрос: насколько удачной окажется эволюция платформы RIM от служб обмена сообщениями к общецелевым приложениям беспроводных сетей? Страхуя свои ставки, RIM проводит лицензирование Blackberry, чтобы и другие беспроводные платформы смогли получать доступ к её почтовым шлюзам. Так, например, устройства Sony Ericsson P900 Symbian скоро будут предлагать Blackberry-клиент. И это вполне разумно с учётом того, что RIM невзирая на все свои успехи имеет всего один миллион подписчиков. SymbianПоследний «тяжеловес» на рынке беспроводных платформ — Symbian, это совместное предприятие Psion, Nokia, Sony Ericsson, Siemens и Samsung. Symbian появилась как ответ на идею, что сложность ПО следующего поколения требует общих усилий основных поставщиков мобильных телефонов. Смартфоны, базирующиеся на платформе Symbian, поставляют сейчас все перечисленные партнёры, а также Sendo и Motorola. Телефоны Symbian доминируют на этом рынке частично из-за того внимания, которое уделяют их функциональности лицензиаты Symbian, но в большей степени все-таки благодаря позиции, занимаемой на рынке главными лицензиатами. Устройства Symbian отличаются разнообразием форм, включая устройства со стандартной телефонной тастатурой или с пером и сенсорной панелью, а некоторые из них даже с полнофункциональной клавиатурой. Размеры дисплеев также самые разные. Symbian предлагает производителям телефонов лицензии на версию ОС, носящую название UIQ, тогда как Nokia занимается лицензированием другой версии, с названием Series 60. В свою очередь, производители телефонов тоже расширяют возможности своих продуктов. Специалисты Symbian перечисляют более 2 тыс. предлагаемых коммерческих приложений, многие из которых предназначены для бизнеса. Разработчики могут работать на C++, Java J2ME с MIDP 2.0, Personal Java 1.1.1a, Visual Basic или WAP. Средства разработки поставляют девять компаний. Поддерживаемые почтовые протоколы включают POP3, IMAP4, SMTP и MHTML, а службы обмена сообщениями — EMS, MMS, SMS и факс. Поддержка браузеров в платформе обеспечивается за счёт сторонних решений и архитектуры подключаемых браузерных модулей (plug-in). Теперь что касается оборудования: 5 поставщиков предлагают 15 различных устройств. Поддержку VPN обеспечивает клиент от фирмы Certicom. Поддержка беспроводной связи включает Bluetooth, IrDA, CDMA 1X, GPRS, EDGE и WCDMA. Недавно Nokia приобрела долю Psion в Symbian и теперь владеет контрольным пакетом акций, тогда как Motorola покинула ряды Symbian. У платформы Symbian есть свои технические преимущества, но только время покажет, сумеет ли она преуспеть в качестве ОС для смартфонов, предлагаемых множеством поставщиков, или же превратится в платформу, где доминирует Nokia. Symbian ещё предстоит побороться за пользователя в США, где её конкуренты уже получили достаточную известность. |

|

||

|

Главная | Контакты | Нашёл ошибку | Прислать материал | Добавить в избранное |

||||

|

|

||||