|

||||

|

|

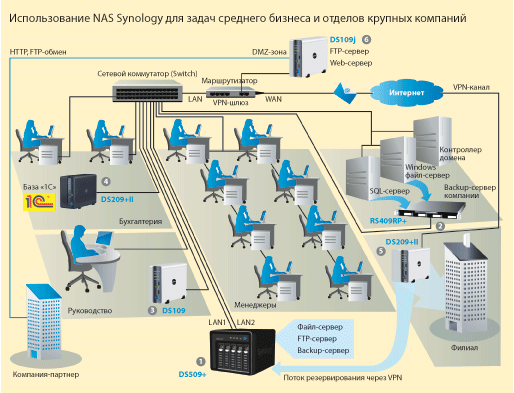

Инфраструктура Synology: NAS для компаний СМБ В статье рассматривается схема применения сетевых накопителей Synology на предприятии уровня СМБ. Задача предполагает построение системы хранения данных для обобщенной (модельной) компании. Современные NAS-системы выступают удачной альтернативой как мощным СХД, так и традиционным файловым серверам. Строго говоря, современные NAS не совсем корректно называть только системами хранения, скорее их следует отнести к так называемым server appliance, специализированным устройствам, «от» и «до» выполняющим некую заданную функцию. Помимо хранения данных (как основного предназначения системы) такое изделие обеспечивает доступ к ним по различным протоколам, разграничение прав пользователей, ряд дополнительных возможностей (например, интеграцию с системами централизованного управления). Это позволяет перенести на NAS функции, которые в более традиционной среде требовали бы выделения отдельных серверных мощностей. В рассматриваемой модельной задаче предлагается использовать систему из шести сетевых накопителей Synology. Отметим, что данная конфигурация – только пример; при реализации реальных проектов следует отталкиваться от фактических потребностей. Модельное техническое задание Суть предлагаемого решения состоит в том, что каждая пользовательская группа предприятия получает в свое распоряжение выделенный сервер хранения. В частности, пятидисковый сетевой накопитель Synology DS509+ (1) играет роль средства хранения общего рабочего архива предприятия. NAS сконфигурирован для работы в режиме массива RAID5 или RAID6 с подключением к сетевому многопортовому коммутатору через два сетевых порта Gigabit Ethernet с агрегацией каналов. На этом ресурсе могут находиться общие рабочие файлы и каталоги пользователей, где они обязаны размещать важные рабочие документы, создаваемые на локальных ПК (процесс можно автоматизировать, применив в политике домена обязательную установку пакета Synology Data Replicator 3). Четырехдисковый сетевой накопитель RS409RP+ (2), адаптированный для монтажа в стойке (высота 1U), выполняет функции средства резервного копирования данных с главных серверов компании (основной файл-сервер, SQL-сервер, серверы бухгалтерии при необходимости и др.). Он также может использоваться как резервный NAS для контроллера домена. На этот же NAS с помощью встроенных средств обмена данными копируются данные дистанционных пользователей и других NAS Synology (в том числе по VPN). Если емкости четырех дисков Synology RS409RP+ со временем станет недостаточно, система легко может быть масштабирована модулями расширения DX4, подключаемыми к RS409RP+ по eSATA. В качестве сервера хранения для руководящего состава в нашей модели используется однодисковый сетевой накопитель DS109 (3). Как и старшие модели, благодаря возможности интеграции в Windows Active Directory он подключен к домену и может централизованно управляться администратором сети, выполнять резервирование на центральную СХД (2). Устройство DS109 обеспечивает руководителя личным, отделенным (причем физически) от ресурсов общего пользования объемом хранения для конфиденциальной информации. При необходимости данное устройство благодаря его небольшим размерам может иметь скрытое размещение.  Сетевые накопители Synology могут решить задачи хранения и в финансовых подразделениях компании. Например, мощная двухдисковая модель Synology DS209+II (4) способна выполнять функцию локального мини-сервера, обеспечивающего узкоспециальные задачи, например хранение бухгалтерской БД (допустим, базы «1С: Предприятия» 8.0). Этому сетевому накопителю можно препоручить и функции принт-сервера. В качестве основного сервера филиала также используется накопитель DS209+II (5). Наличие в филиале или дополнительном офисе накопителя DS209+ автоматически решает вопрос совместного доступа к принтерам, контрольного видеонаблюдения, FTP-обмена файлами и построения локального Web-ресурса. Объединив через VPN-соединение локальную сеть филиала с сетью головного офиса, легко решить вопрос резервирования рабочего массива данных филиала и репликации учетных баз филиала на центральные серверы хранения. В качестве средства обмена данными с внешним миром предлагается сетевой накопитель Synology DS109j, вынесенный из домена компании в DMZ-зону – за маршрутизатор. Для обеспечения обмена данными на накопителе запускаются службы FTP– и Web-сервера. В результате компания получает полнофункциональный FTP– и Web-сервер для общения с партнерами и клиентами по FTP и HTTP. Учитывая, что в ОС Synology входит полный набор Web-сервисов, на нем может функционировать даже, например, закрытая дилерская система, связанная с базой «1С». Кроме того, в NAS Synology реализована специализированная служба глобального доступа на базе сервиса DDNS (Dynamic DNS). Это позволяет обращаться ко всем NAS Synology компании из Интернета в защищенном режиме, даже если у нее нет глобального статического IP-адреса. Вместе с утилитой File Station можно организовать доступ к хранимым данным через Web-интерфейс встроенного файлового менеджера по протоколам HTTP/HTTPS, без развертывания полномасштабного VPN-решения. При этом сохраняются все возможности, индивидуальные квоты, настройки домашних каталогов и разделяемых сетевых ресурсов. Сотрудникам компании достаточно ввести в браузере адрес вида https://nasha_companya.dyndns.org – и они попадут на сервер своего отдела, где смогут загрузить необходимую для работы информацию. Строим Интернет-магазин Пример проекта, предполагающего развертывание и внедрение системы онлайновой коммерции в торговой компании. В качестве готовой «коробки с ПО» выбрана система электронной коммерции Amiro.CMS. Основной принцип решения задачи, сформулированной в названии статьи, – реализация проекта в виде Web-решения со всеми его преимуществами (защищенность, удобство использования, минимальные затраты на развертывание). При этом на систему не возлагаются не свойственные ей функции (бухгалтерия, складское хозяйство, документооборот и т. п.), но предусматриваются механизмы для взаимодействия с соответствующими программными продуктами («1С», «БЕСТ» и др.). В системе реализовано полнофункциональное управление контентом сайта, содержатся средства управления вниманием его посетителей и поддержания конструктивного диалога с клиентами Интернет-магазина. Архитектурно Amiro.CMS представляет собой многоуровневый и централизованный «конвейер» обработчиков событий, где каждое действие проходит по цепочке необходимых обработчиков в рамках текущего запроса. Обработка – это многоуровневое кэширование, проверка безопасности на уровне запросов к БД и бизнес-логики. Интерфейс сайта, его локальные данные вынесены в отдельные уровни обработки. Как отмечает разработчик, Amiro.CMS изначально строилась в расчете на экстремальные условия эксплуатации и экономию серверных ресурсов. Это позволяет использовать систему для организации сервиса – конструктора бесплатных сайтов, для которых свойственна низкая подготовленность пользователей, постоянные атаки и потенциально высокие нагрузки из-за неоптимальности конфигурации, особенно если сайт создавали неквалифицированные пользователи. (Например, служба www.webstolica.ru, реализованная на Amiro.CMS, на данный момент обслуживает более 35 тыс. сайтов.)

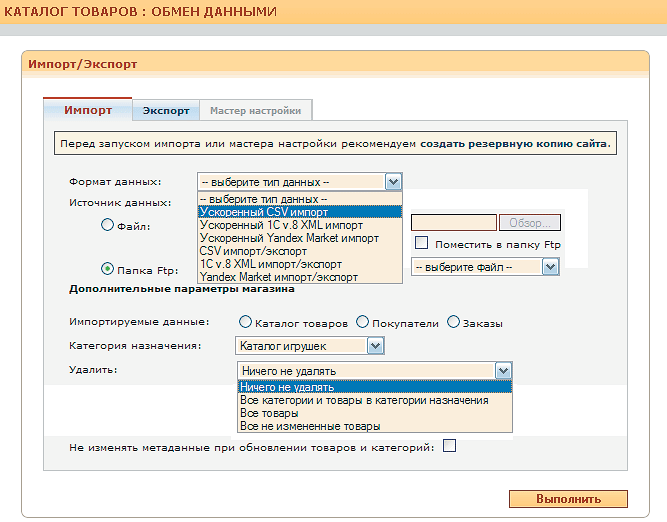

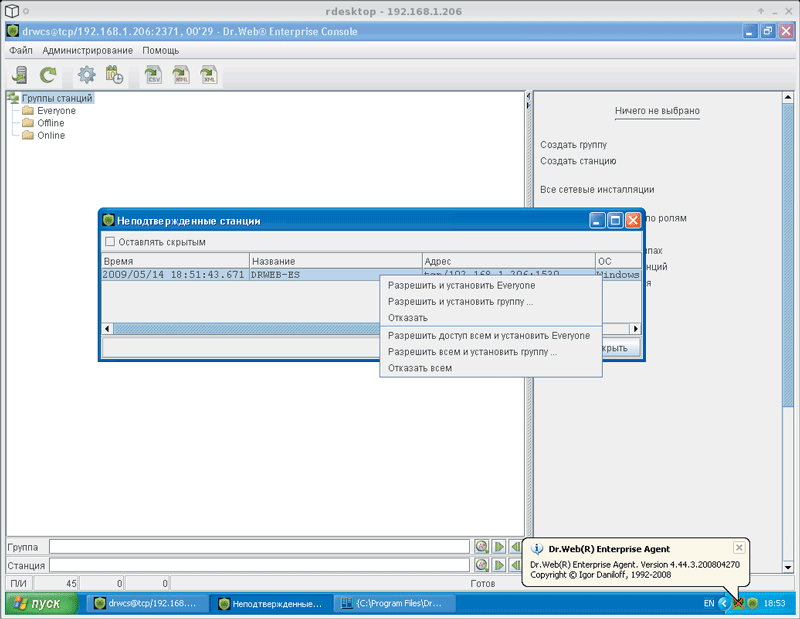

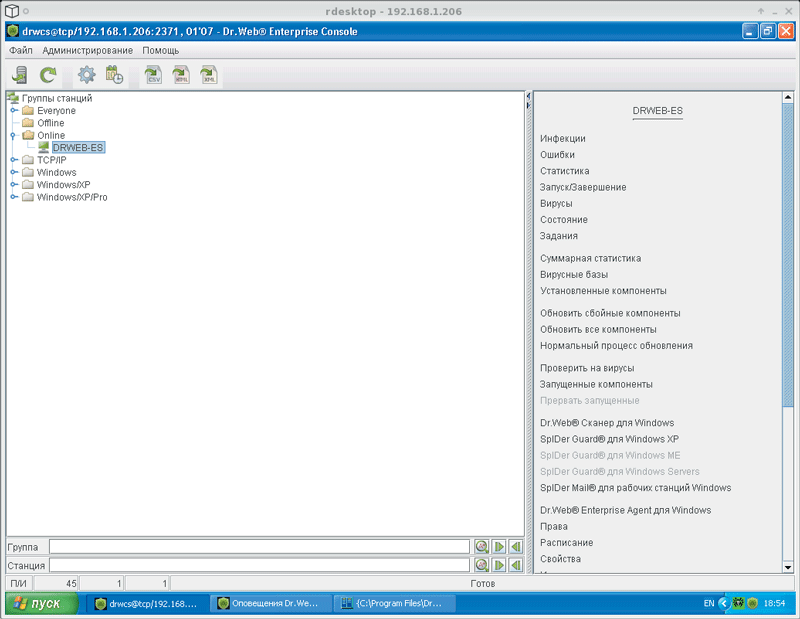

В Amiro.CMS имеется три основных типа модулей: линейное хранилище данных (для организации новостных лент, материалов с рубрикацией, файловых архивов, подписок и т. п.), иерархическое хранилище разнородных данных (позволяет организовать любые сложные структуры – каталог продукции, базу знаний, энциклопедии и т. п.) и система расширений для перекрестных связей и создания дополнительной функциональности между типовыми модулями (обсуждения, рейтинги, защита от спам-роботов и другие сервисные возможности). Отдельно можно выделить системные модули для организации онлайновых заказов, процессинга платежных систем, обмена данными и другие расширения. Большинство модулей могут быть многократно использованы на разных страницах сайта (мультистраничность), что позволяет реализовать структуру сайта, содержащую однотипные страницы (например, несколько лент новостей, фотогалерей и др.). Отображаемые данные системы реализованы на шаблонах с несложным синтаксисом. Для редактирования данных представлен специальный инструмент, позволяющий быстро найти нужное место для правки и выгрузить все шаблоны через FTP для работы над ними в оффлайновом режиме. Имется четыре типа пользователей: «гость» (системная группа), «зарегистрированный пользователь» (принадлежит к какой-либо группе с назначенными правами), «модератор» (имеет доступ к данным других пользователей и доступным его группе модулям), «администратор» (имеет все права на доступные его группе модули). Права доступа назначаются на уровне групп пользователей, один пользователь может входить в любое количество групп, а каждая группа – иметь любые ограничения на использование всего перечня доступных модулей в системе. В процессе подготовки проекта по созданию сайта электронной коммерции готовится перечень необходимых модулей и расширений платформы. Остановимся подробнее на настройке каталога продукции. Выделим следующие этапы этого процесса: проектирование структуры рубрик каталога, определение основных наборов характеристик товаров, проектирование плана обмена данными с внешними приложениями (структура данных, периодичность обмена ими, требуемые настройки), создание структуры каталога и атрибутов товаров, настройка модуля обмена данными с «1С», синхронизация структур данных и загрузка каталога из «1С». При открытии модуля администрирования появляется форма добавления нового элемента, содержащая наиболее часто используемые поля ввода. Все дополнительные характеристики сгруппированы по функциональной принадлежности и доступны через переключаемые закладки (без перезагрузки страницы модуля). Администратор имеет возможность настроить интерфейс управления модулем под конкретные задачи, например, разместить поля ввода наиболее часто используемых атрибутов товара в верхней части основной формы ввода, а редко используемые или объемные наборы атрибутов перенести в нижнюю часть формы либо вынести на отдельную вкладку. Экранные формы снабжены фильтром для поиска необходимых для работы элементов, группы обеспечивают максимально эффективную работу с массовыми операциями. Задание формул расчета ценовых параметров (налогов, скидок, стоимости доставки и пр.) выполняется в категориях или отдельных товарах для групповых операций по изменению свойств товара. Предусматривается режим редактирования в формате Excel прямо в Web-интерфейсе панели администратора и гибкие возможности импорта/экспорта товаров, заказов, пользователей для вынесения всех операций в первичную базу компании/предприятия (программы «1С», «БЕСТ», «Галактика» и любые другие, имеющие функции экспорта/импорта в свои БД). Общие настройки. Анализируем структуру данных, выделяем основные и дополнительные свойства, группируем по атрибутам. Производим общие настройки каталога (определяем используемые валюты), создаем и настраиваем категории товаров, заполняем справочники, содержащие данные по дополнительным свойствам товара. Обмен данными в рамках поставленной задачи разделяется на два этапа – импорт данных каталога из «1С» в базу Интернет-магазина и экспорт получаемых заказов обратно в базу «1С». Для настройки импорта данных каталога устанавливается входящий в пакет поставки модуль для «1С». Настройка системы скидок. Система скидок на товары Интернет-магазина, персональные скидки для покупателей и дилеров, разовые рекламные акции со скидками управляются соответствующим модулем «Скидки». Модуль «Купоны» позволяет создавать купоны и их категории для использования в модуле скидок.  В Amiro.CMS имеется весьма развитый механизм импорта и экспорта данных В Amiro.CMS имеется весьма развитый механизм импорта и экспорта данныхДля упрощения задачи цены для гостей сайта и пользователей с ролью «розничный покупатель» будут одинаковыми. Для остальных ролей пользователей будут свои цены. Вводим в настройках магазина дополнительные цены, задаем формулами порядок их расчета. Например, первая дополнительная цена – «Цена дилера 1», она рассчитывается по формуле 0,8?price, где price – цена товара для обычных пользователей. Настраиваем параметры отображения. Что следует учитывать для обеспечения безопасности. 1.?При регистрации на сайте пользователь может подменить форму и «объявить» себя дилером. Эту проблему можно решить либо предварительной модерацией новых пользователей, либо дополнительной проверкой в серверном обработчике форм. 2.?Пользователь сайта, сформировав определенный URL, может добавить в корзину товар по любой цене. На этот случай менеджеры должны либо отслеживать статус заказов (что часто и делается), либо дополнительно проверять заказы в серверном обработчике корзины. Настройка модуля «Доставка». Расчет стоимости доставки в зависимости от географии и типа товара. В интерфейсе администратора в разделе «Каталог товаров/Доставка/Способы доставки» создаем способ доставки, например, «по Москве» для категории товаров «X», у которого стоимость доставки равна 100 руб. В разделе «Каталог товаров/Доставка/Способы доставки» создаем способ доставки, например, «по Санкт-Петербургу» для категории товаров «X», у которого стоимость доставки равна 200 руб. В разделе «Каталог товаров/Доставка/Типы доставки» создаем типы доставки «„X“ по Москве», «„X“ по Санкт-Петербургу» и «„Y“ по Москве», содержащие соответствующие способы доставки. В разделе «Каталог товаров/Каталог/Товары» или в разделе «Каталог товаров/Каталог/Категории» (если все артикулы товаров каждого производителя сгруппированы по отдельным категориям) назначаем соответствующие типы доставки. На товары, стоимость доставки которых рассчитывается менеджерами, счет в онлайновом режиме не выставляется, остальным выставляется автоматическая цена. В интерфейсе администратора в разделе «Каталог товаров/Доставка/Способы доставки» создаем способ доставки «Рассчитывается менеджером», у которого стоимость доставки равна 0 руб. В разделе «Каталог товаров/Доставка/Типы доставки» создаем тип доставки «Рассчитывается менеджером», состоящий из только что созданного способа доставки. В разделе «Каталог товаров/Каталог/Товары» товарам, стоимость доставки которых определяется указанным условием, назначаем тип доставки «Рассчитывается менеджером». Примерная смета и перечень работ. Интеграция дизайна сайта, представленного клиентом в формате PSD, потребует от 6 до 30 ч работы HTML-верстальщика; для программирования специфических задач, описанных выше, в среднем потребуется 4–16 ч работы программиста; настройка CMS (структура данных и бизнес-логика работы системы) – от 8 до 16 ч. Стоимость размещения сервера составит от 15 до 200 у.е. в месяц в зависимости от тарифного плана и посещаемости ресурса. Лицензии на пакеты системы Amiro.CMS распространяются с привязкой к домену (предлагаются скидки на последующие приобретения 20–30 %, партнерские схемы предполагают скидки от 30 до 80 %). В рамках описываемой задачи стоимость одной лицензии на пакет «Бизнес» составит 23 990 руб. Обучение администратора сайта потребует 2 ч, обучение операторов – 30–60 мин. Пользователи могут обратиться в консультационный центр Amiro.CMS (http://support.amiro.ru/). Защита СМБ: подходы и принципы Все больше разработчиков средств безопасности применяют так называемые «облачные» подходы, используя для контроля защищаемой системы данные, на лету предоставляемые онлайновыми системами накопления и классификации угроз. Это могут быть как специализированные БД (например, с данными об уязвимостях ПО), так и инструменты социального характера (когда к сбору данных привлекается сообщество пользователей), а также гибридные схемы. Благодаря таким решениям удается существенно повысить надежность выявления угроз и скорость реакции, но все же эти технологии пока остаются вспомогательными. В основе же большинства коммерческих программных продуктов лежат классические подходы, такие как применение сигнатурных БД и разного рода вероятностных методов [1]. Выбор антивирусных комплексовЕсли говорить о практических вопросах реализации антивирусной защиты, то следует иметь в виду, что существует два основных подхода к выбору антивирусных средств: гомогенный (когда используются программные продукты одного разработчика) и гетерогенный (когда формируется комплекс, содержащий средства, созданные разными компаниями). Главное преимущество гомогенных систем состоит в единообразии. В частности, это означает следующее. 1.?Совместимость. Антивирусные продукты от одного разработчика, как правило, значительно лучше совместимы между собой, чем с разработками других производителей. 2.?Общие антивирусные базы. Не всегда, но как правило, одна компания-разработчик использует одно и то же антивирусное ядро и, следовательно, один набор антивирусных баз. 3.?Единая система управления. 4.?Единая точка обслуживания. Как и любая сложная система, система антивирусной защиты требует поддержки со стороны производителя, и чем сложнее сеть, тем более нетривиальные проблемы в ней могут возникать, в том числе связанные с работой антивирусных средств. Наличие единой точки входа для всех обращений существенно упрощает работу обслуживающего персонала системы. 5.?Обучение специалистов. Помимо того, что интерфейсы и принципы управления продуктами одного разработчика обычно схожи, а значит, проще для освоения персоналом, часто имеются комплексные программы обучения. Недостатки тоже имеются. В частности, при такой стратегии заметно сужается выбор. Возрастают риски из-за потенциальных технических проблем, например, сбои при обновлении антивирусных БД сказываются сразу на всей системе защиты. Преимущества и недостатки гетерогенных систем симметричны недостаткам и преимуществам гомогенных. Основные достоинства таких составных решений заключаются в большей гибкости и некоторой естественной неоднородности, что порой дает заметный выигрыш в защищенности. 1.?Более высокая вероятность обнаружения благодаря применению систем, созданных разными командами разработчиков и, порой, на основе разных технологических решений. Вероятность пропустить вирус уменьшается на порядок, а то и на несколько. 2.?Локализация заражения. Поскольку продуктом одного разработчика защищается не вся сеть, а лишь ее часть, технические проблемы, связанные с этим продуктом (задержка с выпуском обновления, отсутствие доступа к основному серверу обновлений, ошибки в антивирусных базах), не скажутся на всей системе антивирусной защиты. 3.?Более полное соответствие требованиям: поскольку для защиты каждой подсистемы сети антивирусный продукт выбирается независимо, можно полнее удовлетворить требования к системе в целом. Недостатки гетерогенной системы антивирусной защиты по понятным причинам лежат в тех же плоскостях, что и преимущества гомогенной. 1.?Сложность в освоении. Персоналу придется изучать и осваивать несколько непохожих продуктов, реализующих разные подходы к построению интерфейса и управлению. 2.?Независимое управление. Вместо единой системы управления персоналу придется работать с несколькими параллельными. 3.?Использование различных антивирусных баз, что неизбежно повышает нагрузку на сеть и, отчасти, персонал. 4.?Потенцтальные конфликты между антивирусными продуктами. 5.?Сложности в техническом сопровождении. Обслуживающему персоналу придется общаться с несколькими службами технической поддержки. Может показаться, что у гомогенных систем больше преимуществ и меньше недостатков в сравнении с гетерогенными. При защите небольших и несложных по структуре сетей, как правило, так и есть. Но как только речь заходит о сложной сети, в силу вступает целый ряд факторов. При необходимости защиты или обеспечения совместимости с одной или несколькими редко используемыми системами подходящего гомогенного решения может просто не существовать. Когда на первый план выходит качество защиты, гетерогенные системы обладают преимуществами, которые часто перевешивают относительные недостатки. В процессе эволюции сети и системы ее антивирусной защиты постоянное соблюдение принципа «моновендорности» – довольно хлопотное дело; гораздо проще заменить один из продуктов при появлении лучшего, чем регулярно менять систему целиком. Кроме того, на практике гомогенные системы нередко обладают многими недостатками гетерогенных. Защита от утечек: подходы и решенияДругая опасность, с которой сталкиваются компании СМБ (и не только они), – утечка информации. Рынок DLP (Data Leak/Loss Prevention, предотвращение утечки/потери данных) развивается довольно бурно, несмотря на кризис. Спрос на такого рода решения подстегнул федеральный закон «О персональных данных» [2], где сформулированы требования, обязывающие все юридические и физические лица, хранящие или обрабатывающие персональные данные других граждан, обеспечить конфиденциальность предоставленной им информации. Организации или граждане, нарушающие закон, могут быть привлечены к ответственности. Сегодня имеется несколько прецедентов, связанных с коммерческим использованием утечек (их, думается, гораздо больше, но по понятным причинам широкую огласку получают немногие). При выборе системы защиты от утечек важно понять, что конкретно планируется защищать [3] и как. К настоящему моменту технологии выявления корпоративных секретов прошли две стадии эволюции. Во-первых, разработчики систем предотвращения утечек обратили внимание на вероятностные методы, суть которых состоит в использовании лингвистического анализа или «цифровых отпечатков пальцев» (Digital Fingerprints). Во-вторых, реализовали детерминистские методы, основанные на том, что каждый секретный документ должен быть специальным образом помечен. Вероятностные методы фильтрации исходящего трафика предполагают использование лингвистических технологий или цифровых отпечатков, снятых с секретных документов. Применение лингвистического анализа подразумевает поиск в исходящих документах ключевых фраз, заданных заранее, и последующий их анализ с учетом контекста. Для этого требуется предварительное обучение фильтра на тех документах, для которых уже известно, что они являются секретными. Анализ исходящего трафика осуществляется именно с использованием этой базы. Результат анализа – вероятность того, что документ относится к секретным. Такому подходу присущи несколько недостатков. Прежде всего подобный анализ не всегда эффективен, лингвистические алгоритмы, несмотря на десятилетия развития, все еще несовершенны. Кроме того, злоумышленник может воспользоваться стеганографией и разнообразными методами кодирования. Еще одна проблема, связанная с лингвистической фильтрацией, состоит в том, что ее сложно реализовать для несетевых видов трафика. Хотя работы в этом направлении ведутся и есть определенные успехи [4]. Детерминистские технологии предполагают, что все конфиденциальные файлы должны быть специальным образом помечены (например, имена файлов формируются особо). Методы разметки могут быть более или менее изощренными, сути дела это не меняет. Очевидно, что для внедрения такой системы следует провести полную классификацию всех электронных документов в компании и соответствующим образом пометить все секретные файлы. Эффективность защиты помеченных файлов равна 100 %… А не помеченные не защищены вовсе. Кроме того, детерминистские методы беззащитны перед кражей мобильных устройств, носителей и компьютеров. Для решения указанных проблем некоторые разработчики предлагают использовать комплексные модели защиты. В идеале схема защиты должна охватывать весь жизненный цикл секретного документа, обеспечивая как предотвращение его утечки, так и контроль использования. В частности, такая система может охватывать несколько основных этапов [5]. 1.?Классификация. На первом этапе построения системы защиты от утечки необходимо провести классификацию и категоризацию информации. Классифицированной информации сразу же приписываются соответствующие уровни допуска, а для вновь создаваемых и «входящих» документов описывается и настраивается процедура их учета. 2.?Контроль. Вторая ступень предполагает защиту секретных документов в местах хранения и распределение прав доступа к этой информации на основе классов и уровней допуска, полученных на первом этапе. Кроме того, защита в местах хранения предполагает использование шифрования. 3.?Мониторинг. Третий этап подразумевает защиту секретных документов в процессе работы служащих с конфиденциальными файлами на своих компьютерах. 4.?Нотификация. Следующий шаг – это предотвращение нарушений в реальном времени и оповещение обо всех инцидентах офицера безопасности. 5.?Аудит. Пятым и обязательным этапом построения системы защиты является архив всех данных, циркулирующих в корпоративной сети и покидающих ее пределы, и действий, которые пользователи совершают с этими данными. В то же время реализация такого масштабного решения – далеко не самый подходящий вариант решения проблемы утечек, если речь идет о небольших и/или средних компаниях. Тем более во время глобального финансового кризиса, когда средства на ИТ-проекты как минимум существенно урезаны. В этом случае возможна организация более «легковесных» с точки зрения архитектуры систем, когда, например, системы контентной фильтрации применяются в сочетании с комплексами, обеспечивающими хранение данных в специальных криптоконтейнерах [6]. История успеха: власть выбирает Dr.Web Enterprise Suite

Официальное мнение

Источники информации и ссылки |

|

||

|

Главная | Контакты | Нашёл ошибку | Прислать материал | Добавить в избранное |

||||

|

|

||||